دست رد اپل بر سینه نهادهای دولتی خواستار جاسوسی از iMessage

طبق آنچه در گزارشی جدید از Times آمده، اپل درخواست دیوان عدالت امریکا را مبنی بر فراهم کردن راهی برای شنود زنده مکالماتی که در آیمسیج انجام میشوند رد کرده است. برای آنکه نقش اپل در این موضوع روشن شود، این گزارش تصریح میکند که اگر این شرکت تمایل داشت، میتوانست این اطلاعات را در اختیار نهادهای دولتی قرار دهد؛ البته این بدان معنا نیست که سرویس آیمسیج رخنهپذیر است و خود اپل به اطلاعات دسترسی دارد. این شرکت برای پیادهسازی سرویس آیمسیج و فیستایم از شیوه رمزنگاری دوطرفه استفاده میکند؛ بدین معنی که اطلاعات در مبدا رمزنگاری میشوند و در مقصد رمزگشایی. هیچ شکافی نیز در این بین قرار داده نشده است که نهادهای دولتی بتوانند از آن برای مقاصد خود استفاده کنند. اما مسئله این است که بههرحال پیادهسازی این روش بر عهده اپل بوده و اگر این شرکت به فاش کردن اطلاعات تمایل داشت، بدون آنکه مشکلی فنی در کار باشد، میتوانست راهی برای آن در اختیار دولت بگذارد.

با این که کسی منکر توانایی فنی اپل برای جاسوسی از اطلاعات نیست، این شرکت بهدلیل مسائل اخلاقی به دولت امریکا پاسخ منفی داده و به خواستهشان تن نداده است. در جواب این ارگانها اپل گفته است که سرویس آیمسیج رمزنگاری میشود و این شرکت نمیتواند رمز پیامها را برای شنود کردن بشکند. البته ظاهرا این کمپانی بعدها دسترسی به برخی از اطلاعاتی را فراهم کرده که در اکانت آیکلاود کاربران ذخیره شده بود. اطلاعات آیکلاود، به شیوهای که اشاره شد، رمزگذاری نمیشود.

Times نوشته است که دولت در برخورد با دو نوع شیوه رمزنگاری که شرکتهای مختلف نظیر اپل برای حفاظت از اطلاعات کاربران استفاده میکنند به مشکل برخورده است. شیوه نخست روش رمزنگاری دوسویه است. همانطور که گفتیم، در این شیوه اطلاعات در مبدا رمزنگاری میشوند و تنها در مقصد میتوان رمز آنها را شکست و اطلاعات را استخراج کرد؛ پروسهای که اپل را کاملا از دور خارج میکند و دستش را کوتاه میکند. این شرکت تنها رونوشتی از پیامها را در سرویس آیکلاود ذخیره میکند تا کاربران در صورت از دست دادن اطلاعاتشان برای بازیابی به آنها رجوع کنند. طبیعتا این اطلاعات کپیهای آرشیوشدهاند و نمیتوان آنها را با پیامهایی قیاس کرد که بهطور زنده رد و بدل میشوند.

شیوه دوم رمزنگاری مشکلزا (البته برای دولت امریکا) رمزنگاری با رمز عبور تعبیهشده روی دستگاه کاربر است. در این شیوه تنها دارنده دستگاه، که رمز عبور چند حرفی یا اثر انگشت تعریفشده برای آیدیوایس را در اختیار دارد، میتواند کلید رمزگشایی باشد. اطلاعات کل دستگاه بهکمک این کد رمزنگاری میشود و تا دولت از آن رمز اطلاع نداشته باشد، نمیتواند به اطلاعات رمزنگاریشده از طریق آن نیز دسترسی پیدا کند.

بهدنبال افشاگریهای ادوارد اسنودن در خصوص جاسوسیهای دولت امریکا از اطلاعات مردم، شرکتهای فعال در حوزه فناوری بیش از هر زمان دیگری در برابر ارائه اطلاعات به دولت مقاومت میکنند. نمونه این فشارها و حتی تسلیم شدنها بارها اتفاق افتاده و خوشبختانه این موضوع سربسته نمانده است. اطلاع یافتن کاربران از این اتفاقات بزرگترین ترس شرکتهای فناوری است و برای از دست ندادن اعتماد آنها تا جایی که در توان دارند به خواستههای دولتی تن نمیدهند.

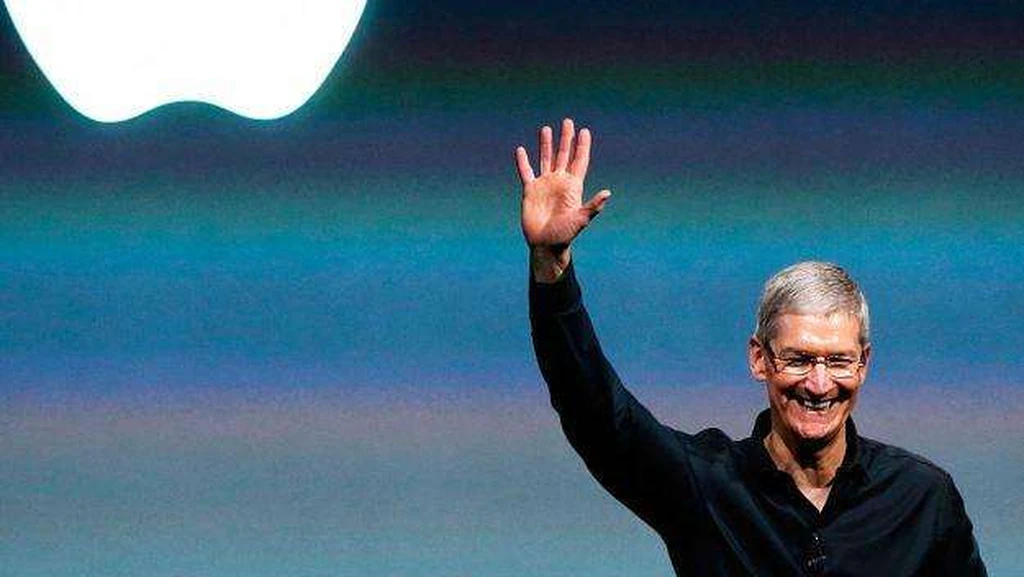

تیم کوک پیش از این در کنفرانس سال گذشته حریم خصوصی الکترونیکی نظر خود را در مورد سیستم Backdoor اعلام کرده بود. تیم کوک معتقد است اگر زیر پادری برای ورود پلیس به خانه در مواقع اضطراری کلیدی قرار دهید، بهطور غیرمستقیم آن را در اختیار دزدان و سارقان نیز قرار دادهاید. او میگوید: اگر مجرمان سایبری بدانند که حفرهای در سیستم رمزنگاری ما وجود دارد که پلیس از آن برای کنترل رفتارهای مشکوک استفاده میکند، تا زمانی که به آن دست پیدا نکنند و اهداف مخرب خود را پیاده نکنند، دست از تلاش برنخواهند داشت.

منبع: BGN

برچسبها: