یک پیام چندرسانهای ممکن است گوشی اندرویدیتان را تهدید کند

در میان بیش از هزاران گیگابایت کدهای برنامهنویسی که در پروژه متنباز اندروید وجود دارند و سیستم عاملهای معروف بر پایه اندروید از آن استفاده میکنند، یک کد برنامهنویسی بسیار خطرناک وجود دارد که برنامهنویسان و توسعهدهندگان نامش را Stagefright (ترس از صحنه نمایش) گذاشتهاند. Stagefright یک کتابخانه رسانهای است که چندین فرمت محبوب رسانهای را پردازش میکند.

ازآنجاکه پردازش مدیا در اغلب اوقات زمانبر است، این کتابخانه برای کم کردن زمان با زبان ++C پیادهسازی شده. استفاده از این زبان باعث میشود احتمال ایجاد رخنه در حافظه به نسبت زبانهای دیگر مانند جاوا بیشتر باشد.

جاشوا جی. دریک، مسئول بخش تحقیقات پلتفرم و بهرهبرداری زیمپریوم زیلبس (Zimperium zLabs)، این حفره امنیتی را در اندروید پیدا کرده است. این حفره امنیتی را میتوان بزرگترین حفره امنیتی تاریخ اندروید دانست. مشکل کد Stagefright بیش از 95 درصد گوشیهای اندرویدی را در معرض خطر قرار میدهد؛ یعنی حدود 950 میلیون دستگاه. دریک چندین کد اجرایی از راه دور برای این حفره امنیتی پیدا کرده که بدترین آنها کدی اجرایی است که به دخالت کاربر نیاز ندارد.

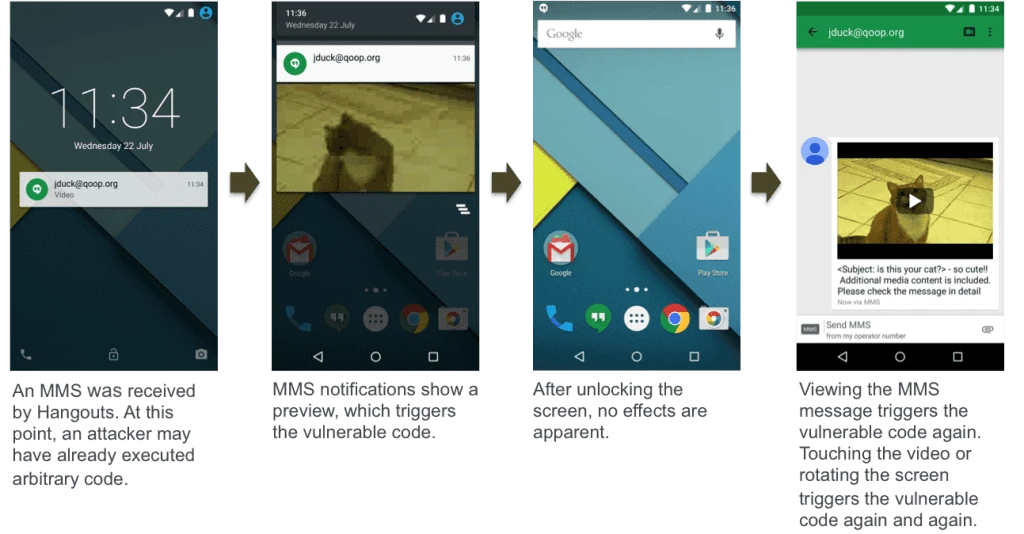

هکرها و مهماجمان فقط به شماره تلفن کاربر نیاز دارند. آنها با استفاده از شماره تلفن کاربر و ارسال فایل رسانهای دستکاریشده از طریق پیام چندرسانهای قادرند از راه دور به اطلاعات شخصی کاربر دسترسی پیدا کنند.

البته این نکته شایان ذکر است که اگر مهاجم از دانش کافی برخوردار باشد، بهراحتی میتواند پیامی ارسال کند که قبل از این که قربانی ببیندش، از گوشیاش حذف میشود و فقط اطلاعرسانی (Notification) آن برایش نمایش داده میشود. این نوع حملهها بسیار خطرناکاند. همانطور که گفتیم، نوعی از این حملهها حتی نیاز ندارد که قربانی کاری انجام دهد و بهصورت خودکار اجرا میشود. برخلاف حفره امنیتی Spear-Phishing، که برای اجرا شدن نیاز به دخالت قربانی داشت و در صورتی که وی یک لینک یا فایل PDF را باز میکرد، دستور اجرا میشد، Stagefright به عملی نیاز ندارد و مهاجم میتواند زمانی که قربانی خواب است حملهاش را آغاز کند و کارش را انجام دهد و هیچ نشانهای هم از خودش بر جا نگذارد.

اسکرینشاتهایی که در ادامه مشاهده میکنید از نکسوس 5 با سیستم عامل اندروید 5.1.1 گرفته شده است که نحوه حمله مهاجم را نمایش میدهد.

دستگاههای اندرویدی که از اندروید نسخه 2.2 استفاده میکنند در برابر این حمله مقاوماند، ولی دستگاههایی که از نسخه اندروید 4.3 و پایینتر از آن استفاده میکنند در معرض خطر بیشتری قرار دارند.

شرکت زیمپریوم نهتنها این مورد را به گوگل گزارش کرده، بلکه اصلاحیههایی نیز برایش منتشر کرده است. گوگل این مشکل را بهسرعت پوشش داده و در عرض 48 ساعت این خطرات را به کمپانیهایی که از اندروید استفاده میکنند تذکر داده است، اما طبعا جریان بهروزرسانی و رفع این مشکل مدت زیادی به طول خواهد انجامید.

منبع: Forbes