بروزرسانی امنیتی جعلی؟ رازِ سکوتِ اپل دربارهی پچ iOS 17.4.1 فاش شد

اپل بالاخره جزئیاتِ دو نقصِ امنیتیِ بحرانی در پچ iOS 17.4.1 را منتشر کرد. برای اطلاعات بیشتر در مورد این دو نقصِ امنیتی و نحوهی بهروزرسانیِ دستگاهِ خود، به این خبر مراجعه کنید.

همانطور که یاد میآورید، فقط چهار روز پیش، در تاریخ ۲۱ مارس، شرکت اپل بهروزرسانیهای iOS 17.4.1 و iPadOS 17.4.1 را به صورت رسمی منتشر کرد.

اما امری که توجه ما را به خود جلب میکند، عدم ارائهی هیچ توضیحی از سوی اپل درباره مشکلات امنیتی موجود در این بهروزرسانیهاست. اپل در صفحهی پشتیبانی خود، شمارهی شناسهی آسیبپذیریهای رایج (CVE) را که برای شناسایی نقاط ضعف امنیتی استفاده میشود، اعلام نکرد و بهجای آن، عبارت «Details coming soon» را منتشر کرد.

در اعلامیهی مربوط به بهروزرسانی iOS 17.4.1 و iPadOS 17.4.1، شرکت اپل به طور ضمنی به کاربران خود اعلام کرد که نصب این بهروزرسانیها از اهمیت ویژهای برخوردار است.

اپل در مورد هر دو نسخهی این سیستمعامل، پیامی مشابه ارائه داده است که میگوید: «این بهروزرسانی شامل رفع باگهای اساسی و اصلاحات امنیتی است و برای همهی کاربران توصیه میشود».

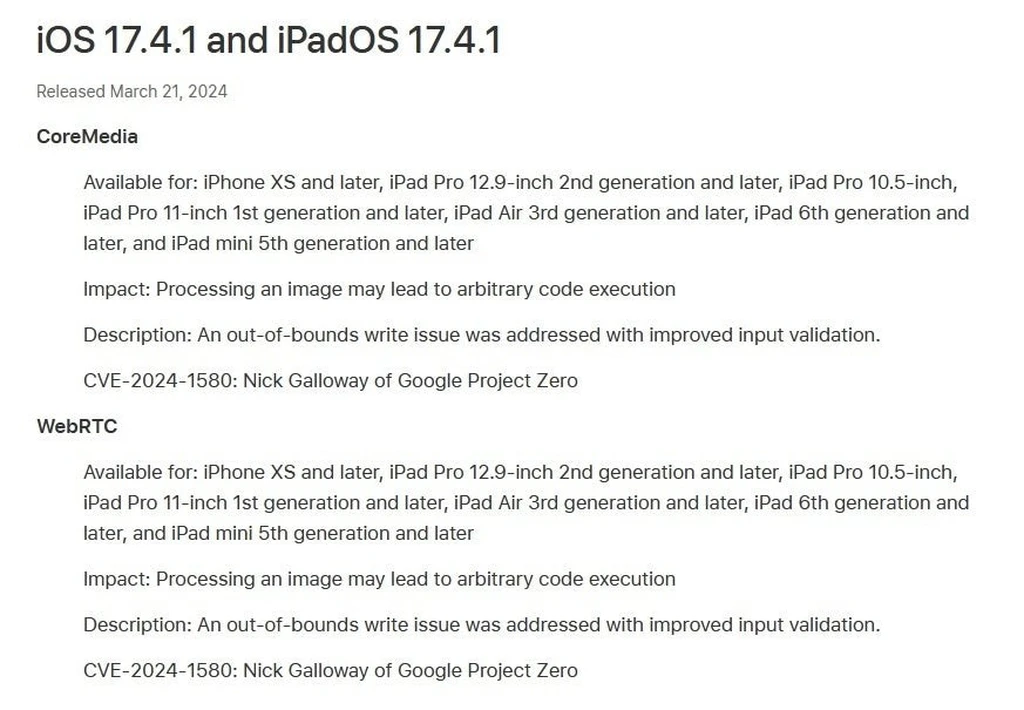

این کمپانی، امروز صفحهی پشتیبانی از انتشارات امنیتی خود را بهروز کرده است تا شامل مواردی شود که نیازمند رفع آنها بوده است، با این حال پیشتر در مورد آنها اعلامیهای صادر نکرده بود. یکی از این اصلاحات مربوط به رفع یک نقص در CoreMedia بود که فریمورک چندرسانهای که اپل در تمامی دستگاههای خود از جمله آیفون استفاده میکند، را بهبود میبخشد.

این آسیبپذیری، کاربرانِ دستگاههای زیر را تحت تاثیر قرار میداد:

- آیفونهای XS و مدلهای جدیدتر

- آیپد پرو ۱۲.۹ اینچی نسل دوم و مدلهای جدیدتر

- آیپد پرو ۱۰.۵ اینچی

- آیپد پرو ۱۱ اینچی نسل اول و مدلهای جدیدتر

- آیپد ایر نسل سوم و مدلهای جدیدتر

- آیپد نسل ششم و مدلهای جدیدتر

- آیپد مینی نسل پنجم و مدلهای جدیدتر

در صورت ضربه زدن کاربر به یک تصویر مخرب با هر یک از دستگاههای ذکر شده، این امکان برای مهاجم وجود داشت که هرگونه دستور یا کدی را بر روی دستگاهِ قربانی اجرا کند. بهروزرسانیِ منتشر شده، پس از نصب، این آسیبپذیری را از دستگاههای آسیبپذیر برطرف میکند.

اپل اعلام کرده است که هیچ نشانهای از سوءاستفاده از آسیبپذیری موجود وجود ندارد.

در توضیحی کوتاه ارائه شده توسط اپل آمده است: «مشکل نوشتن خارج از محدوده با بهبود اعتبارسنجی ورودی برطرف شده است.» طبق شمارهی فهرستبندی CVE-2024-1580، این آسیبپذیری توسط نیک گالاوی از تیم Project Zero گوگل کشف شده است.

دومین آسیبپذیری کشف شده، با نام WebRTC، یک نقص در سیستمی است که توسط اپل ارائه میشود. WebRTC این امکان را از طریق رابطهای برنامهنویسی کاربردی (API) فراهم میکند که «ارتباط بلادرنگ بین مرورگرهای وب و برنامههای تلفن همراه» را ایجاد میکند.

این نقص نیز همان دستگاههایی را تحت تأثیر قرار میدهد که دوباره آنها را لیست میکنیم.

- آیفون XS و مدلهای جدیدتر

- آیپد پرو ۱۲.۹ اینچی نسل دوم و مدلهای جدیدتر

- آیپد پرو ۱۰.۵ اینچی

- آیپد پرو ۱۱ اینچی نسل اول و مدلهای جدیدتر

- آیپد ایر نسل سوم و مدلهای جدیدتر

- آیپد نسل ششم و مدلهای جدیدتر

- آیپد مینی نسل پنجم و مدلهای جدیدتر

این آسیبپذیری جدید در سیستم عامل iOS، به مهاجمان اجازه میدهد برای اجرای دستورات یا کدهای مخرب بر روی دستگاههای هدف اجرا کنند. این آسیبپذیری که با شناسه CVE-2024-1580 مشخص شده است، توسط نیک گالاوی از تیم پروژه Zero گوگل کشف شده است.

اگر هنوز iOS 17.4.1 را نصب نکردهاید، به بخش تنظیمات (Settings) > عمومی (General) > بهروزرسانی نرمافزار (Software Update) بروید و مراحل بهروزرسانی را دنبال کنید.